CONTINUIDAD Y CIBERSEGURIDAD

Previene ataques antes de que sean un problema, confía en la seguridad de tu negocio.

CIBERSEGURIDAD

NOUS ETHICAL HACKING

Servicio OneTime que pone a prueba diversos sistemas de información e infraestructura perimetral e interna. Aborda los riesgos tecnológicos mediante una visión de cómo impactan a los negocios y a la cadena de valor de la organización, detectando y explotando las vulnerabilidades existentes antes que otros agentes lo hagan de forma maliciosa para detener la operación del negocio, tener acceso a información o afectar la imagen pública de la organización.

OBJETIVOS:

Title Here

Identificar oportunidades de mejora.

Title Here

Realizar detección de errores y vulnerabilidades.

Title Here

Definir mejoras y recomendaciones.

Title Here

Realizar comparación contra las mejoras prácticas.

Title Here

Identificar y documentar soluciones del mercado.

Title Here

Definir el estado del arte de la Compañía (State of the Art).

Title Here

Documentar potenciales riesgos.

Title Here

Justificar la asignación de recursos para remediación.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

BENEFICIOS:

Cumplir con los requerimientos de seguridad de la información que la industria establece y exige.

Identificar proactivamente y administrar el riesgo asociado al negocio.

Proteger la disponibilidad, la confidencialidad y la integridad de la información corporativa.

Proteger a la compañía, la reputación y la confianza del cliente.

Permite determinar y presentar resultados hacia la alta administración.

ENTREGABLES:

- Reportes de estado periódicos de avance (según el servicio y gestión acordados)

- Informe Final Ejecutivo y Técnico.

- Entrega de Informe Retest.

ANÁLISIS DE ANATOMÍA DE ATAQUE

Nuestro servicio de Análisis de Anatomía de Ataque cuenta con un procedimiento en el cual se ponen en práctica las técnicas, tácticas y procedimientos de ataques documentados que han sido exitosos sobre la infraestructura de una organización a fin al cliente, con el fin de apoyar la evaluación y detección de brechas de seguridad de la información específica.

OBJETIVOS:

Title Here

Probar el ambiente de control del negocio para hacer frente a incidentes ocasionados por agentes de amenazas.

Title Here

Obtener resultados que permitan establecer una medición específica sobre la capacidad del ambiente de control del negocio.

Title Here

Impedir o mitigar la concreción de una Amenaza Persistente Avanzada (APT) con altas probabilidades de afectar a la organización.

Title Here

Obtener resultados para ajustar el ambiente de control en función de anatomías de ataques existentes ya documentadas.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

Los resultados o entregables de nuestros servicios van dirigidos a ayudar a los agentes internos de seguridad en la determinación y presentación de resultados hacia la alta administración, con el fin de otorgar un entendimiento común de los riesgos y la asignación de recursos para remediación. En detalle los entregables son:

- Reportes de estado periódicos de avance.

- Informe Final Ejecutivo y Técnico.

DESARROLLO DE SOFTWARE SEGURO

Servicio de implementación de pruebas de seguridad en el Ciclo de Vida de Desarrollo de Software con el fin de aumentar la madurez de seguridad de las organizaciones.

.

OBJETIVOS:

Title Here

Determinar el nivel de madurez de seguridad en el Ciclo de Vida de Desarrollo del Software.

Title Here

Analizar, desarrollar y consensuar con la organización los nuevos controles y prácticas a aplicar.

Title Here

Aplicar los controles y prácticas al Ciclo de Vida de Desarrollo del Software.

Title Here

Elevar el nivel de madurez de seguridad de la organización en estas materias.

BENEFICIOS:

Desarrollo de Software seguro desde el inicio.

Uso eficiente del presupuesto y tiempo de los equipos de desarrollo.

Disminución del impacto de vulnerabilidades.

Aumento de madurez de los procesos de desarrollo.

Disminución de la exposición del negocio a brechas de seguridad.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

Por cada desarrollo analizado:

- Requisitos de seguridad.

- Pruebas de seguridad.

- Informe de vulnerabilidades.

- Recomendaciones de remediación.

Documentación:

- Guía de estilo de programación para desarrolladores.

- Procedimiento de revisión de código fuente manual.

- Plan de implementación de aseguramiento de software.

- Listado de requisitos de cumplimiento que aplican a la organización.

- Listado de mejores prácticas de la industria a incorporar como requisitos de seguridad.

- Listado de frameworks de desarrollo recomendados.

- Lista de riesgos de software más críticos para el negocio.

- Inventario de amenazas para la organización.

- Lista de verificación para revisión de requisitos de seguridad conocidos.

Procesos:

- Identificar responsables de gestión de incidentes de seguridad.

- Incorporación de revisiones de diseño en el ciclo de vida del software.

- Incorporación de pruebas de seguridad al ciclo de vida del software.

- Incorporar pruebas de seguridad automatizadas.

GESTIÓN CONTINUA DE REMEDIACIÓN Y PARCHADO

Servicio continuo enfocado en la elevación de madurez del proceso de remediación de vulnerabilidades informadas en la Organización atendida.

OBJETIVOS:

Title Here

Establecer la prioridad de remediación de las vulnerabilidades informadas.

Title Here

Gestionar actividades de control de cambios necesarias para el despliegue de remediaciones.

Title Here

Incluir la documentación del término de parchado en el proceso de remediación y parchado.

Title Here

Actualizar la documentación de los procesos involucrados en la remediación y parchado de vulnerabilidades.

Title Here

Mejorar y hacer más eficiente el proceso de gestión de vulnerabilidades para la organización.

BENEFICIOS:

Mejora en los procesos de reducción del riesgo.

Mayor visibilidad del riesgo asociado al Negocio.

Reducción del riesgo tecnológico asociado.

Protección de la información corporativa.

Protección de la organización, su reputación, y sus activos de información.

Cumplir con las políticas y directrices internas/externas.

Ayudar a los agentes internos de seguridad en la determinación y presentación de resultados hacia la alta administración, con el fin de otorgar un entendimiento común de los riesgos y la asignación de recursos para remediación.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

- Informe mensual de avances y status.

- Análisis y priorización de remediación de vulnerabilidades.

- Notificaciones de remediaciones a aplicar a administradores locales.

- Documentos de control de cambio para ambientes de prueba y productivo.

- Validación y posterior documentación de la comprobación de remediación exitosa.

ANÁLISIS DE VULNERABILIDAD

El servicio Nous Early Threat Detection te permitirá descubrir las debilidades de seguridad de tu infraestructura utilizando herramientas dedicadas. Una vez identificadas, se evalúan para poder generar estrategias de mitigación.

OBJETIVOS:

Title Here

Visibilidad de las vulnerabilidades en la estructura.

Title Here

Identificación de estrategias de mitigación.

Title Here

Definición de mitigación en función de las vulnerabilidades.

METODOLOGÍA:

Consiste en la ejecución de herramientas de scan y scripts de detección, consolidación de los datos y análisis con entrega de recomendaciones en un informe.

ENTREGABLES:

Se entrega un informe detallado con las vulnerabilidades ordenadas por severidad y activo. Se generan vistas de vulnerabilidades más urgentes de mitigar desde la perspectiva del negocio.

NIST CIBERSECURITY CALIBRATION

Nuestra evaluación completa de ciberseguridad te permitirá tener una visión general de cómo tu empresa se adecúa a los estándares internacionales de protección basados en el framework de ciberseguridad del Instituto Nacional de Estándares y Tecnología de Estados Unidos (NIST).

OBJETIVOS:

Title Here

Visibilidad del estado de seguridad.

Title Here

Identificación de debilidades y riesgos.

Title Here

Recomendación de medidas para mejorar ciberseguridad.

VENTAJAS PARA LA ORGANIZACIÓN:

- Entender la situación de ciberseguridad de la empresa.

- Medido respecto de un referente internacional.

- Identificar los principales riesgos no atendidos.

- Disponer de un plan de acción para remediar o mitigar riesgos.

- Disponer de una herramienta para medir el avance.

NIST (National Institute of Standards and Technology):

- Focalizado en la ciberseguridad de la infrestructura crítica.

- Basado en riesgo.

- Considera la ciberseguridad como parte de la gestión de riesgo de la organización.

- Aporta una guía para la ejecución de actividades de protección.

FOCOS DE REVISIÓN:

Revisión del gobierno de ciberseguridad de la empresa u organización.

Protección de redes y protección de información.

Información.

Riesgos asociados con accesos remotos de clientes.

Detección de actividad no autorizada.

Detección de actividad.

Identificación y evaluación de los riesgos de ciberseguridad.

Riesgos asociados a proveedores y terceras partes.

Experiencia con amenazas de ciberseguridad para la empresa.

CIBERSEGURIDAD

NOUS ETHICAL HACKING

Servicio OneTime que pone a prueba diversos sistemas de información e infraestructura perimetral e interna. Aborda los riesgos tecnológicos mediante una visión de cómo impactan a los negocios y a la cadena de valor de la organización, detectando y explotando las vulnerabilidades existentes antes que otros agentes lo hagan de forma maliciosa para detener la operación del negocio, tener acceso a información o afectar la imagen pública de la organización.

OBJETIVOS:

Title Here

Identificar oportunidades de mejora.

Title Here

Realizar detección de errores y vulnerabilidades.

Title Here

Definir mejoras y recomendaciones.

Title Here

Realizar comparación contra las mejoras prácticas.

Title Here

Identificar y documentar soluciones del mercado.

Title Here

Definir el estado del arte de la Compañía (State of the Art).

Title Here

Documentar potenciales riesgos.

Title Here

Justificar la asignación de recursos para remediación.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

BENEFICIOS:

Cumplir con los requerimientos de seguridad de la información que la industria establece y exige.

Identificar proactivamente y administrar el riesgo asociado al negocio.

Proteger la disponibilidad, la confidencialidad y la integridad de la información corporativa.

Proteger a la compañía, la reputación y la confianza del cliente.

Permite determinar y presentar resultados hacia la alta administración.

ENTREGABLES:

- Reportes de estado periódicos de avance (según el servicio y gestión acordados)

- Informe Final Ejecutivo y Técnico.

- Entrega de Informe Retest.

ANÁLISIS DE ANATOMÍA DE ATAQUE

Nuestro servicio de Análisis de Anatomía de Ataque cuenta con un procedimiento en el cual se ponen en práctica las técnicas, tácticas y procedimientos de ataques documentados que han sido exitosos sobre la infraestructura de una organización a fin al cliente, con el fin de apoyar la evaluación y detección de brechas de seguridad de la información específica.

OBJETIVOS:

Title Here

Probar el ambiente de control del negocio para hacer frente a incidentes ocasionados por agentes de amenazas.

Title Here

Obtener resultados que permitan establecer una medición específica sobre la capacidad del ambiente de control del negocio.

Title Here

Impedir o mitigar la concreción de una Amenaza Persistente Avanzada (APT) con altas probabilidades de afectar a la organización.

Title Here

Obtener resultados para ajustar el ambiente de control en función de anatomías de ataques existentes ya documentadas.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

Los resultados o entregables de nuestros servicios van dirigidos a ayudar a los agentes internos de seguridad en la determinación y presentación de resultados hacia la alta administración, con el fin de otorgar un entendimiento común de los riesgos y la asignación de recursos para remediación. En detalle los entregables son:

- Reportes de estado periódicos de avance.

- Informe Final Ejecutivo y Técnico.

DESARROLLO DE SOFTWARE SEGURO

Servicio de implementación de pruebas de seguridad en el Ciclo de Vida de Desarrollo de Software con el fin de aumentar la madurez de seguridad de las organizaciones.

.

OBJETIVOS:

Title Here

Determinar el nivel de madurez de seguridad en el Ciclo de Vida de Desarrollo del Software.

Title Here

Analizar, desarrollar y consensuar con la organización los nuevos controles y prácticas a aplicar.

Title Here

Aplicar los controles y prácticas al Ciclo de Vida de Desarrollo del Software.

Title Here

Elevar el nivel de madurez de seguridad de la organización en estas materias.

BENEFICIOS:

Desarrollo de Software seguro desde el inicio.

Uso eficiente del presupuesto y tiempo de los equipos de desarrollo.

Disminución del impacto de vulnerabilidades.

Aumento de madurez de los procesos de desarrollo.

Disminución de la exposición del negocio a brechas de seguridad.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

Por cada desarrollo analizado:

- Requisitos de seguridad.

- Pruebas de seguridad.

- Informe de vulnerabilidades.

- Recomendaciones de remediación.

Documentación:

- Guía de estilo de programación para desarrolladores.

- Procedimiento de revisión de código fuente manual.

- Plan de implementación de aseguramiento de software.

- Listado de requisitos de cumplimiento que aplican a la organización.

- Listado de mejores prácticas de la industria a incorporar como requisitos de seguridad.

- Listado de frameworks de desarrollo recomendados.

- Lista de riesgos de software más críticos para el negocio.

- Inventario de amenazas para la organización.

- Lista de verificación para revisión de requisitos de seguridad conocidos.

Procesos:

- Identificar responsables de gestión de incidentes de seguridad.

- Incorporación de revisiones de diseño en el ciclo de vida del software.

- Incorporación de pruebas de seguridad al ciclo de vida del software.

- Incorporar pruebas de seguridad automatizadas.

GESTIÓN CONTINUA DE REMEDIACIÓN Y PARCHADO

Servicio continuo enfocado en la elevación de madurez del proceso de remediación de vulnerabilidades informadas en la Organización atendida.

OBJETIVOS:

Title Here

Establecer la prioridad de remediación de las vulnerabilidades informadas.

Title Here

Gestionar actividades de control de cambios necesarias para el despliegue de remediaciones.

Title Here

Incluir la documentación del término de parchado en el proceso de remediación y parchado.

Title Here

Actualizar la documentación de los procesos involucrados en la remediación y parchado de vulnerabilidades.

Title Here

Mejorar y hacer más eficiente el proceso de gestión de vulnerabilidades para la organización.

BENEFICIOS:

Mejora en los procesos de reducción del riesgo.

Mayor visibilidad del riesgo asociado al Negocio.

Reducción del riesgo tecnológico asociado.

Protección de la información corporativa.

Protección de la organización, su reputación, y sus activos de información.

Cumplir con las políticas y directrices internas/externas.

Ayudar a los agentes internos de seguridad en la determinación y presentación de resultados hacia la alta administración, con el fin de otorgar un entendimiento común de los riesgos y la asignación de recursos para remediación.

METODOLOGÍA:

Tenemos a disposición profesionales con más de 20 años de experiencia en el área de seguridad de la información y especialistas en diferentes líneas de investigación, esto nos permite hacer una transferencia tecnológica de los avances registrados en contraste con las necesidades emergentes del mercado.

Apoyamos el desarrollo del músculo interno de seguridad de cada Organización. Nos basamos en una metodología que no solo se enfoca en el cumplimiento de normativas, sino que también se adaptan a las necesidades y nivel de madurez especifico de cada organización.

ENTREGABLES:

- Informe mensual de avances y status.

- Análisis y priorización de remediación de vulnerabilidades.

- Notificaciones de remediaciones a aplicar a administradores locales.

- Documentos de control de cambio para ambientes de prueba y productivo.

- Validación y posterior documentación de la comprobación de remediación exitosa.

ANÁLISIS DE VULNERABILIDAD

El servicio Nous Early Threat Detection te permitirá descubrir las debilidades de seguridad de tu infraestructura utilizando herramientas dedicadas. Una vez identificadas, se evalúan para poder generar estrategias de mitigación.

OBJETIVOS:

Title Here

Visibilidad de las vulnerabilidades en la estructura.

Title Here

Identificación de estrategias de mitigación.

Title Here

Definición de mitigación en función de las vulnerabilidades.

METODOLOGÍA:

Consiste en la ejecución de herramientas de scan y scripts de detección, consolidación de los datos y análisis con entrega de recomendaciones en un informe.

ENTREGABLES:

Se entrega un informe detallado con las vulnerabilidades ordenadas por severidad y activo. Se generan vistas de vulnerabilidades más urgentes de mitigar desde la perspectiva del negocio.

NIST CIBERSECURITY CALIBRATION

Nuestra evaluación completa de ciberseguridad te permitirá tener una visión general de cómo tu empresa se adecúa a los estándares internacionales de protección basados en el framework de ciberseguridad del Instituto Nacional de Estándares y Tecnología de Estados Unidos (NIST).

OBJETIVOS:

Title Here

Visibilidad del estado de seguridad.

Title Here

Identificación de debilidades y riesgos.

Title Here

Recomendación de medidas para mejorar ciberseguridad.

VENTAJAS PARA LA ORGANIZACIÓN:

- Entender la situación de ciberseguridad de la empresa.

- Medido respecto de un referente internacional.

- Identificar los principales riesgos no atendidos.

- Disponer de un plan de acción para remediar o mitigar riesgos.

- Disponer de una herramienta para medir el avance.

NIST (National Institute of Standards and Technology):

- Focalizado en la ciberseguridad de la infrestructura crítica.

- Basado en riesgo.

- Considera la ciberseguridad como parte de la gestión de riesgo de la organización.

- Aporta una guía para la ejecución de actividades de protección.

FOCOS DE REVISIÓN:

Revisión del gobierno de ciberseguridad de la empresa u organización.

Protección de redes y protección de información.

Información.

Riesgos asociados con accesos remotos de clientes.

Detección de actividad no autorizada.

Detección de actividad.

Identificación y evaluación de los riesgos de ciberseguridad.

Riesgos asociados a proveedores y terceras partes.

Experiencia con amenazas de ciberseguridad para la empresa.

CONTINUIDAD DE NEGOCIO

CONTINUIDAD PARA TU NEGOCIO EN CASO DE DESASTRES

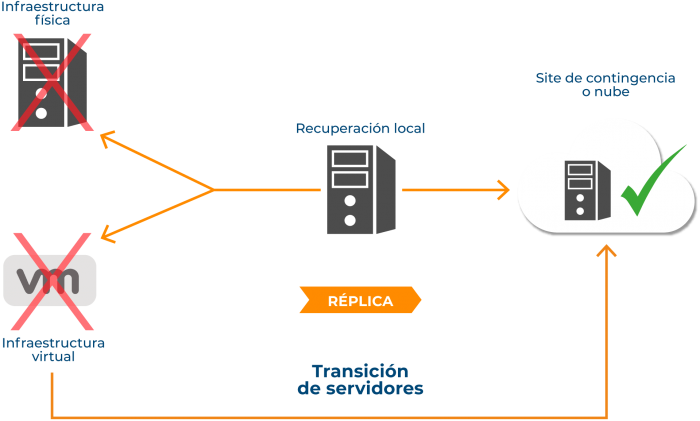

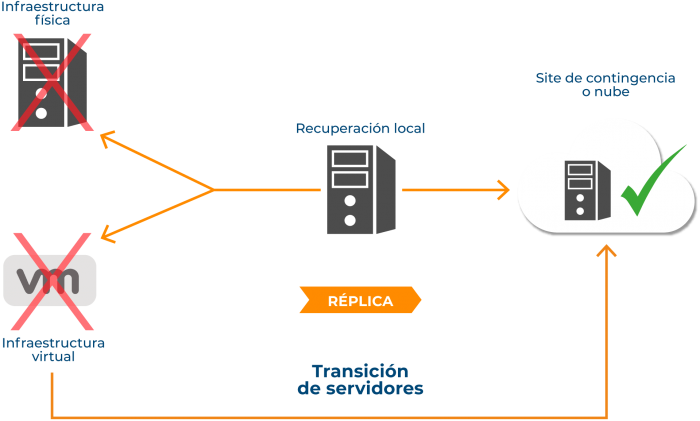

El servicio 100% administrado de Disaster Recovery NOUS, permite dar continuidad al negocio utilizando tecnologías de replicación continua, orquestando la transición de servidores hacia un ambiente de contingencia o a la Nube NOUS en caso de desastres.

CARACTERÍSTICAS:

- Modelo pago por uso por la cantidad de servidores y estaciones de trabajo protegida y el tamaño de almacenamiento.

- Funciona bajo solicitudes en demanda a través de una Mesa de Servicios 24/7.

- Pruebas de recuperación periódicas automatizadas válidas para auditorías.

- Puede incluir Appliance local, para recuperaciones rápidas y sencillas.

- Visibilidad a través de Informes diarios y mensuales del servicio.

BENEFICIOS:

Backup 100% asegurado.

en ambiente de contingencia virtual local o nube.

Equipo experto a su disposición 24/7.

en ambiente de contingencia.

Escalabilidad asegurada.

en ambiente de contingencia virtual local o nube.

Recuperación instantánea en ambiente de contingencia virtual local o nube.

Modelo flexible: “pago por uso” en base a TB y clientes administrados por el servicio.

Sin costos tradicionales de hardware y de licenciamiento (uso por suscripción).

Visibilidad absoluta del estado de protección a través de informes.

Visibilidad absoluta.

Ejercicios mensuales de recuperabilidad, válidos para auditorías.

para auditorias.

SERVICIO BACKUP Y RECUPERACIÓN EN LA NUBE

El servicio BaaS (Backup as a Service) de NOUS consiste en un servicio de respaldos autogestionados en la Nube, que permite mantener tu información protegida y lista para ser recuperada a través de internet en caso de cualquier eventualidad. Cuenta con el software de protección NOUS que ofrece una consola web de administración sin la necesidad de instalar componentes de software adicionales, la cual se configura en solo minutos para entregar protección confiable de manera rápida y sin complejidades.

CARACTERÍSTICAS:

Respaldo automatizado en tiempo real:

Configure respaldos cada hora, diarios, semanales o utilice backups en tiempo real, que permite enviar las diferencias de archivos a la Nube en la medida que sean modificados.

Protección contra ransomware:

El software de respaldo y recuperación de NOUS detecta cambios en la encriptación de archivos y previene que los backup sean sobrescritos hasta que el administrador confirme que no existe ningún problema.

Consumo de red optimizado:

Realice backups solo de los bloque modificados de archivos. Esto permite optimizar el uso de la red.

Encriptación y compresión:

Encripte sus backup con llaves de hasta 256-bit y toda la data en tránsito encriptada utilizando protocolos SSL. Por otro lado la compresión de backups permite bajar los costos de almacenamiento en la Nube.

Notificaciones y alertas:

Configure notificaciones a través de e-mail para llevar el control de cada ejecución de respaldo o restauración.

Soporte incluido 9×5:

El servicio de soporte impartido por un equipo certificado de profesionales le permite contar con la tranquilidad de saber que en caso de problemas o incidentes tendrá un aliado para apoyarlo en sus problemas e incidentes.

¿POR QUÉ ELEGIR EL BACKUP NOUS?

Bajo costo total de propiedad

Al no necesitar hardware local, el modelo de pago por uso permite gastar solo lo que utiliza y dar de alta o de baja clientes de respaldo de manera rápida y sencilla.

Restauraciones ilimitadas sin costo

Todas las restauraciones de archivos o máquinas completas no tienen costo adicional.

Todas las restauraciones de archivos.

Protección total en solo minutos

El software de protección NOUS se configura en solo minutos para entregar protección confiable de manera rápida y sin complejidades.

complejidades.

Consola de administración web

El software de backup NOUS ofrece una consola web de administración sin la necesidad de instalar componentes de software adicionales.

Equipo de expertos a su disposición

El servicio de backup NOUS pone a su disposición un amplio equipo de gente certificada experta para resolver cualquier eventual inconveniente.

SERVICIO DE DIAGNÓSTICO DRP

Servicio de Diagnóstico de la Estrategia y Planes de Continuidad y Recuperación Tecnológica (BCP/DRP).

OBJETIVOS:

Title Here

Evaluar la capacidad de respuesta frente a eventos con el potencial de interrumpir los servicios críticos del negocio que se basan en el uso de tecnologías de la información.

BENEFICIOS:

- Identificar fortalezas y debilidades para lograr los tiempos de respuesta.

- Alcanzar los niveles objetivos de operación sin riesgo de pérdida de datos

- Hacer frente a un evento calificado como desastre tecnológico.

ALCANCE GENERAL DEL SERVICIO:

Gestión y Política de Continuidad de Negocio (BCM)

Metodologías de trabajo

Análisis de Impacto al Negocio (BIA)

Análisis de Riesgos (RA)

Estrategias de Continuidad y Recuperación ante Desastres Tecnológicos

Sitios de Procesamiento y Arquitecturas de Alta Disponibilidad

Diseño y Desarrollo del DRP

Pruebas del DRP

Mantención del DRP

Capacitación del DRP

Auditorías al DRP

ENTREGABLES:

- Informe completo de resultados de la evaluación y recomendaciones.

CONTINUIDAD DE NEGOCIO

CONTINUIDAD PARA TU NEGOCIO EN CASO DE DESASTRES

El servicio 100% administrado de Disaster Recovery NOUS, permite dar continuidad al negocio utilizando tecnologías de replicación continua, orquestando la transición de servidores hacia un ambiente de contingencia o a la Nube NOUS en caso de desastres.

CARACTERÍSTICAS:

- Modelo pago por uso por la cantidad de servidores y estaciones de trabajo protegida y el tamaño de almacenamiento.

- Funciona bajo solicitudes en demanda a través de una Mesa de Servicios 24/7.

- Pruebas de recuperación periódicas automatizadas válidas para auditorías.

- Puede incluir Appliance local, para recuperaciones rápidas y sencillas.

- Visibilidad a través de Informes diarios y mensuales del servicio.

BENEFICIOS:

Backup 100% asegurado.

en ambiente de contingencia virtual local o nube.

Equipo experto a su disposición 24/7.

en ambiente de contingencia.

Escalabilidad asegurada.

en ambiente de contingencia virtual local o nube.

Recuperación instantánea en ambiente de contingencia virtual local o nube.

Modelo flexible: “pago por uso” en base a TB y clientes administrados por el servicio.

Sin costos tradicionales de hardware y de licenciamiento (uso por suscripción).

Visibilidad absoluta del estado de protección a través de informes.

Visibilidad absoluta.

Ejercicios mensuales de recuperabilidad, válidos para auditorías.

para auditorias.

SERVICIO BACKUP Y RECUPERACIÓN EN LA NUBE

El servicio BaaS (Backup as a Service) de NOUS consiste en un servicio de respaldos autogestionados en la Nube, que permite mantener tu información protegida y lista para ser recuperada a través de internet en caso de cualquier eventualidad. Cuenta con el software de protección NOUS que ofrece una consola web de administración sin la necesidad de instalar componentes de software adicionales, la cual se configura en solo minutos para entregar protección confiable de manera rápida y sin complejidades.

CARACTERÍSTICAS:

Respaldo automatizado en tiempo real:

Configure respaldos cada hora, diarios, semanales o utilice backups en tiempo real, que permite enviar las diferencias de archivos a la Nube en la medida que sean modificados.

Protección contra ransomware:

El software de respaldo y recuperación de NOUS detecta cambios en la encriptación de archivos y previene que los backup sean sobrescritos hasta que el administrador confirme que no existe ningún problema.

Consumo de red optimizado:

Realice backups solo de los bloque modificados de archivos. Esto permite optimizar el uso de la red.

Encriptación y compresión:

Encripte sus backup con llaves de hasta 256-bit y toda la data en tránsito encriptada utilizando protocolos SSL. Por otro lado la compresión de backups permite bajar los costos de almacenamiento en la Nube.

Notificaciones y alertas:

Configure notificaciones a través de e-mail para llevar el control de cada ejecución de respaldo o restauración.

Soporte incluido 9×5:

El servicio de soporte impartido por un equipo certificado de profesionales le permite contar con la tranquilidad de saber que en caso de problemas o incidentes tendrá un aliado para apoyarlo en sus problemas e incidentes.

¿POR QUÉ ELEGIR EL BACKUP NOUS?

Bajo costo total de propiedad

Al no necesitar hardware local, el modelo de pago por uso permite gastar solo lo que utiliza y dar de alta o de baja clientes de respaldo de manera rápida y sencilla.

Restauraciones ilimitadas sin costo

Todas las restauraciones de archivos o máquinas completas no tienen costo adicional.

Todas las restauraciones de archivos.

Protección total en solo minutos

El software de protección NOUS se configura en solo minutos para entregar protección confiable de manera rápida y sin complejidades.

complejidades.

Consola de administración web

El software de backup NOUS ofrece una consola web de administración sin la necesidad de instalar componentes de software adicionales.

Equipo de expertos a su disposición

El servicio de backup NOUS pone a su disposición un amplio equipo de gente certificada experta para resolver cualquier eventual inconveniente.

SERVICIO DE DIAGNÓSTICO DRP

Servicio de Diagnóstico de la Estrategia y Planes de Continuidad y Recuperación Tecnológica (BCP/DRP).

OBJETIVOS:

Title Here

Evaluar la capacidad de respuesta frente a eventos con el potencial de interrumpir los servicios críticos del negocio que se basan en el uso de tecnologías de la información.

BENEFICIOS:

- Identificar fortalezas y debilidades para lograr los tiempos de respuesta.

- Alcanzar los niveles objetivos de operación sin riesgo de pérdida de datos

- Hacer frente a un evento calificado como desastre tecnológico.

ALCANCE GENERAL DEL SERVICIO:

Gestión y Política de Continuidad de Negocio (BCM)

Metodologías de trabajo

Análisis de Impacto al Negocio (BIA)

Análisis de Riesgos (RA)

Estrategias de Continuidad y Recuperación ante Desastres Tecnológicos

Sitios de Procesamiento y Arquitecturas de Alta Disponibilidad

Diseño y Desarrollo del DRP

Pruebas del DRP

Mantención del DRP

Capacitación del DRP

Auditorías al DRP

ENTREGABLES:

- Informe completo de resultados de la evaluación y recomendaciones.

PROTECCIÓN DE DATOS

SERVICIO DE DIAGNÓSTICO GDPR

La norma GDPR (General Data Protection Regulation) es un estándar global generado por la Unión Europea para proteger los derechos y libertades de las personas (clientes, no clientes, empleados, subscriptores, etc) respecto al uso de sus datos personales.

El producto “Diagnóstico GDPR” permite determinar el nivel de cumplimiento de una organización respecto a los tratamientos de datos personales que realiza, ya sea como Responsable o como Encargado, en base al estándar GDPR.

OBJETIVOS:

Title Here

Permite obtener un diagnóstico de cumplimiento de la nueva normativa de privacidad de datos, en base a 118 indicadores establecidos por la norma GDPR y que muy pronto serán exigibles por la ley chilena actualmente en proceso de homologación con GDPR en el Senado, que establece importantes multas por incumplimientos.

BENEFICIOS:

- Identificar los gaps de incumplimiento en materia de protección de datos y sirve como herramienta.

- Planificar y valorizar las actividades a realizar en el plazo de vacancia de la nueva ley que comienza a regir en Chile a fines del año 2019.

ENTREGABLES:

Informe de recomendaciones asociadas a 118 puntos específicos agrupados en 7 dominios y presentación con cliente.

PROTECCIÓN DE DATOS

SERVICIO DE DIAGNÓSTICO GDPR

La norma GDPR (General Data Protection Regulation) es un estándar global generado por la Unión Europea para proteger los derechos y libertades de las personas (clientes, no clientes, empleados, subscriptores, etc) respecto al uso de sus datos personales.

El producto “Diagnóstico GDPR” permite determinar el nivel de cumplimiento de una organización respecto a los tratamientos de datos personales que realiza, ya sea como Responsable o como Encargado, en base al estándar GDPR.

OBJETIVOS:

Title Here

Permite obtener un diagnóstico de cumplimiento de la nueva normativa de privacidad de datos, en base a 118 indicadores establecidos por la norma GDPR y que muy pronto serán exigibles por la ley chilena actualmente en proceso de homologación con GDPR en el Senado, que establece importantes multas por incumplimientos.

BENEFICIOS:

- Identificar los gaps de incumplimiento en materia de protección de datos y sirve como herramienta.

- Planificar y valorizar las actividades a realizar en el plazo de vacancia de la nueva ley que comienza a regir en Chile a fines del año 2019.

ENTREGABLES:

Informe de recomendaciones asociadas a 118 puntos específicos agrupados en 7 dominios y presentación con cliente.